대화에 AWS KMS 대칭 키 사용

전제 조건

- 대화 > 암호화 키 > 편집하다 허가

- 대화 > 암호화 키 > 보다 허가

AWS KMS에서 관리되는 대칭 키는 고객 보안 대화 데이터를 암호화 및 해독하도록 구성할 수 있습니다. Genesys Cloud는 KMS의 대칭 키에서 데이터 키를 생성합니다. 고객 보안 대화 데이터는 이러한 데이터 키로 암호화됩니다. 대화 데이터를 복호화하기 위해 Genesys Cloud는 KMS에 관련 데이터 키를 복호화하도록 요청합니다. 요청이 승인되면 데이터가 해독됩니다.

- AWS 계정에서 고객 관리형 키를 만듭니다.

- 키 유형을 다음으로 설정 대칭.

- 키 사용을 다음으로 설정 암호화 및 해독.

- Genesys Cloud가 KMS 키에 액세스할 수 있도록 Genesys Cloud에 대한 액세스 권한을 부여하도록 키 정책을 편집합니다. 사용765628985471 (핵심/위성 지역) 계정 ID입니다. 필요한 경우 FedRAMP 지역 [US-East-2] 계정 ID에 대해 Genesys 담당자에게 문의하십시오.

- Genesys Cloud 조직에서 시작하는 요청만 허용하는 문을 포함하도록 키 정책을 편집합니다.

다음은 키 정책 설명의 예입니다.

{

"Sid": "Allow use of the key",

"Effect": "Allow",

"Principal": {

"AWS": [

"arn:aws:iam::765628985471:root"

]

},

"Action": [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"kms:EncryptionContext:genesys-cloud-organization-id": ["orgId1", "orgId2", ...]

}

}

}

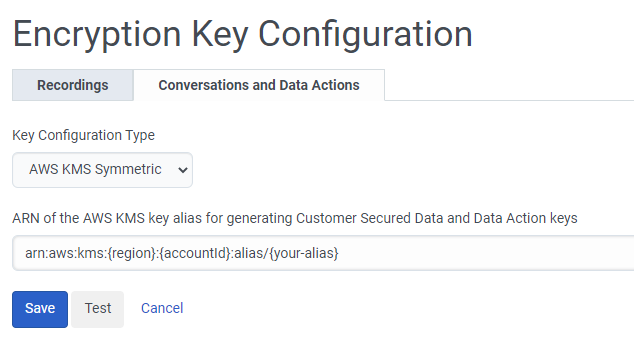

- 관리 > 품질 > 암호화 키를 클릭합니다.

- 딸깍 하는 소리 메뉴 > 대화 인텔리전스 > 녹음 및 정책 > 암호화 키 .

- 선택하세요 대화 탭을 클릭하고 클릭하세요 편집하다 .

- 로부터 키 구성 유형 목록, 선택 AWS KMS 대칭.

- KMS 키와 연결된 별칭 ARN을 생성을 위한 AWS KMS 키 별칭의 ARN 고객 보안 데이터 열쇠 텍스트 상자.

키 별칭 ARN은 AWS KMS 콘솔에서 찾을 수 있습니다. "arn:aws:kms:{region}:{accountId}:alias/{your-alias}"와 같아야 합니다. - 구성을 저장하지 않고 확인하려면 테스트 버튼을 클릭합니다. 테스트는 지정된 KMS 키에서 데이터 키 쌍을 생성하고 테스트 데이터를 암호화하고 해독한 다음 테스트 데이터가 시작된 것과 동일하게 나왔다고 주장합니다. 이 테스트는 구성이 사용하기에 안전한지 확인하는 데 도움이 됩니다.

- 저장을 클릭하여 구성을 저장합니다.

이미지를 클릭하면 확대됩니다.

참고:

- 민감한 대화 데이터의 암호화를 중지하려면 다음을 선택하십시오. 없음 ~로부터 키 구성 유형 목록 및 클릭 구하다.

이 작업은 대화에 대한 암호화 키 구성을 제거합니다. - 새 키로 교체하면 Genesys Cloud에 새 키가 적용되는 데 최대 2시간이 걸립니다.

- 기존 고객 보안 대화 데이터를 계속 해독할 수 있도록 이전 키를 최소 31일 동안 저장합니다.