AWS Lambda 함수를 호출하기 위한 IAM 리소스 생성

참고: 이 문서는 AWS Lambda 데이터 작업 통합에 적용됩니다.

AWS Lambda 함수에 액세스하려면 Genesys Cloud에 Amazon Web Services(AWS) 계정의 리소스를 사용할 수 있는 권한이 있어야 합니다. 이 절차에서는 정책을 생성하고, AWS에서 IAM 역할을 생성하고, 이 역할을 정책에 연결하는 방법을 설명합니다. 나중에 Genesys Cloud의 AWS Lambda 데이터 작업 통합에 이 역할을 할당합니다.

참고: AWS Identity and Access Management(IAM)는 AWS 리소스에 대한 액세스를 제어하는 웹 서비스입니다. IAM 역할은 자격 증명이 AWS에서 할 수 있는 것과 할 수 없는 것을 결정하는 권한 정책으로 AWS 자격 증명을 정의하기 때문에 사용자와 유사합니다. Genesys Cloud와 같은 애플리케이션, EC2와 같은 AWS 서비스 또는 최종 사용자를 포함한 신뢰할 수 있는 자격 증명이 IAM 역할을 맡습니다. 각 IAM 역할은 AWS 서비스 요청을 수행하는 데 필요한 권한을 정의합니다. 자세한 내용은 IAM 역할 Amazon의 AWS Identity and Access Management 사용 설명서에서.

정책을 생성하고 IAM 역할을 생성하고 이 역할을 정책에 연결하려면 다음 단계를 따르십시오.

- AWS에 로그인합니다.

- 다음으로 이동합니다. AWS 서비스 페이지.

- Genesys Cloud에서 호출할 AWS Lambda 함수에서 ARN을 검색합니다.

- 딸깍 하는 소리 람다.

- 호출하려는 AWS Lambda 함수를 선택합니다.참고: AWS Lambda 통합은 지역 간 호출을 지원합니다. 관리자는 Genesys Cloud 조직과 다른 AWS 리전에 존재하는 Lambda를 데이터 작업으로 호출할 수 있습니다. 자세한 내용은 다음을 참조하세요. Genesys Cloud용 AWS 리전 .

- AWS Lambda 함수의 ARN을 복사합니다. 생성한 정책에서 이 ARN을 사용합니다.

- 딸깍 하는 소리 그래요.

- 정책 만들기 정책은 역할이 수행할 수 있는 리소스와 역할이 리소스에서 수행할 수 있는 방법을 지정합니다.

- 아래에 계기반, 선택하다 정책.

- 딸깍 하는 소리 정책 만들기.

- 에 비주얼 편집자 탭에서 다음 항목을 구성합니다.

- 아래에 서비스, 클릭 서비스 선택 클릭 람다. 이 설정은 정책이 호출하는 서비스를 지정합니다.

- 아래에 행위 그리고 액세스 수준, 옆에 있는 화살표를 클릭 쓰다 를 선택하고 호출 기능 확인란. 이 설정은 정책이 AWS Lambda 함수에 부여하는 작업을 지정합니다.

- 아래에 자원, 선택하다 특정한 클릭 ARN 추가. 3단계에서 AWS Lambda 함수에서 복사한 ARN을 붙여넣습니다. 이 설정은 정책이 호출 권한을 부여하는 AWS Lambda 함수를 지정합니다.

- 딸깍 하는 소리 정책 검토.

- 에서 이름 상자에 정책 이름을 입력합니다.

- 딸깍 하는 소리 정책 만들기.

- 이 정책을 사용하는 역할을 만듭니다.

- 아래에 계기반, 클릭 역할.

- 에 역할 페이지, 클릭 역할 만들기.

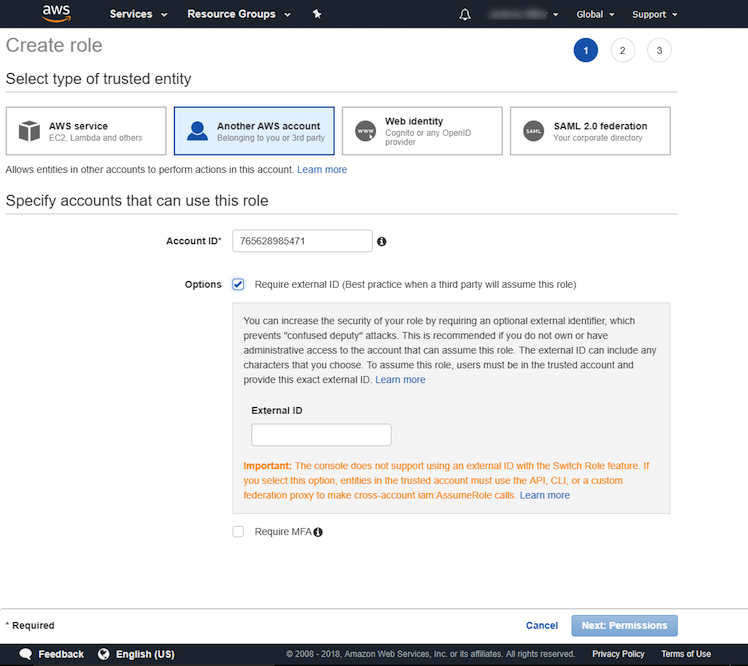

- 선택하다 다른 AWS 계정 신뢰할 수 있는 엔터티의 유형입니다.

- 에서 계정 ID 상자, 입력765628985471 (핵심/위성 지역) 또는325654371633 (FedRAMP 지역(US-East-2)). 이 번호는 Genesys Cloud의 프로덕션 AWS 계정 ID입니다.

- 선택 외부 ID 필요 확인란을 선택하고 Genesys Cloud 조직 ID를 입력합니다.

- 딸깍 하는 소리 다음: 권한

- 이 역할에 권한 정책을 연결합니다.

- 생성한 정책을 선택합니다.

- 딸깍 하는 소리 다음: 검토.

- 에서 역할 이름 상자에 역할 이름을 입력합니다.

- 에서 역할 설명 상자에 역할에 대한 설명 텍스트를 입력합니다.

- 에 대한 계좌 번호를 확인하십시오. 신뢰할 수 있는 엔터티 이전에 입력한 Genesys Cloud 프로덕션 AWS 계정 ID와 일치합니다.

- 딸깍 하는 소리 역할 만들기.

- 생성한 역할의 이름을 클릭합니다. 역할에 대한 요약 세부 정보가 나타납니다.

- 둘 이상의 Genesys Cloud 조직에서 AWS Lambda 함수를 호출할 수 있도록 하려면 여러 Genesys Cloud 조직 ID를 JSON에 추가하십시오.

- 딸깍 하는 소리 신뢰 관계.

- 딸깍 하는 소리 신뢰 관계 수정.

- 아래에 sts:외부 ID, 추가 Genesys Cloud 조직 ID를 추가합니다. 다음 예를 참조하십시오.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::765628985471:root" }, "Action": "sts:AssumeRole", "Condition": { "StringLike": { "sts:ExternalId": [ "91cf9239-f549-465b-8cad-9b46f1420818", "90b7f8c9-790e-43f9-ad67-92b61365a4d0" ] } } } ] } - 딸깍 하는 소리 신뢰 정책 업데이트.

- 복사 역할 ARN 클릭하여 복사 역할 ARN 오른쪽에 있는 아이콘. Genesys Cloud에서 AWS Lambda 데이터 작업 통합을 추가할 때 자격 증명에 이 역할 ARN을 사용합니다.

통합에 대한 자세한 내용은 다음을 참조하십시오. AWS Lambda 데이터 작업 통합 정보.