사용자 정의(OAuth) 자격 증명 유형을 사용하는 방법

웹 서비스 데이터 작업 통합을 추가할 때 자격 증명 유형을 선택할 수 있습니다. 기본 인증, 사용자 정의 또는 사용자 정의(OAuth). 자세한 내용은 데이터 작업 통합 추가 그리고 자격 증명 유형.

이 문서에서는 사용자 정의(OAuth) 자격 증명 유형을 사용하는 방법을 설명합니다. 자세한 내용은 사용자 정의(OAuth) 자격 증명 유형에 대한 워크플로.

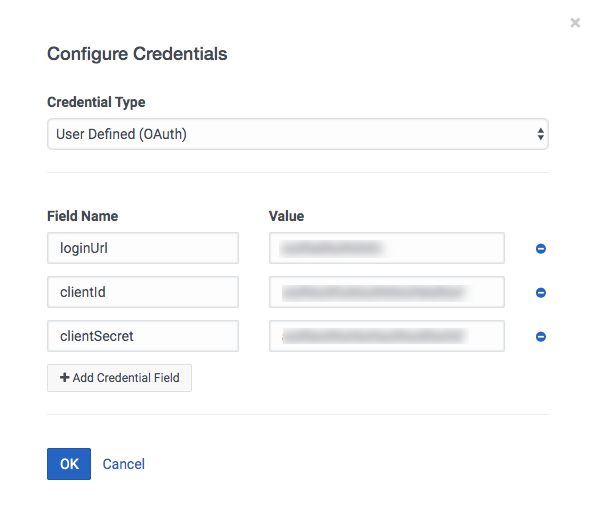

- 통합을 추가할 때 사용자 정의(OAuth) 자격 증명을 구성합니다.

웹 서비스에서 사용하는 필드 이름과 이러한 필드 이름에 대한 값을 추가하십시오.

통합은 인증 응답을 반환하는 사용자 지정 인증 작업을 만듭니다.

- 정의된 끝점으로 인증하는 데 필요한 정보로 사용자 지정 인증 작업을 구성합니다.

그런 다음 통합을 통해 이러한 필드 이름과 값을 후속 사용자 지정 작업에서 사용할 수 있습니다. 인증 응답 값은 인증 응답 속도 컨텍스트.

인증 작업을 구성하려면 다음 단계를 따르세요.

- 사용자 지정 인증 작업을 엽니다.

다음 두 가지 방법으로 사용자 지정 인증 작업에 액세스할 수 있습니다.

- 작업에 대한 자격 증명 페이지에서 사용자 지정 인증 작업.

- 작업 페이지에서 통합에 대한 사용자 지정 인증 작업을 클릭합니다. 자세한 내용은 작업 관리.

- 클릭 설정 탭.

- 클릭 구성 탭.

사용자 지정 인증 작업에 대한 요청에는 권한 부여 정보가 포함됩니다. 다음 예에서는 헤더에 권한 부여가 포함되어 있습니다. 신임장 정적 키워드입니다. 로그인 URL, 클라이언트 ID, 그리고 클라이언트비밀 자격 증명 구성에 추가된 필드 이름입니다.

주의: 내에서 입력 또는 출력 변수를 사용하지 않도록 하십시오. 요청 템플릿, 성공템플릿, 또는 요청 URL 템플릿. 특수 문자로 변수를 적절히 이스케이프하지 않으면 데이터 작업이 실행되지 않습니다.- 사용하다 esc.json문자열 JSON 본문 내에서 문자열을 이스케이프합니다.

자세한 내용은 의 esc.jsonString 섹션을 참조하십시오. 데이터 작업을 위한 속도 매크로.

- 사용하다 esc.url() 또는 urlTool.OptionalQueryParam() 경로 또는 쿼리 매개변수를 적절히 이스케이프하려면 요청 URL 템플릿 또는 요청 템플릿 사용하는 경우 x-www.form-urlencoded 가치.

자세한 내용은 문자열 이스케이프 라이브러리 섹션을 참조하십시오. 데이터 작업을 위한 속도 매크로.

이스케이프는 JSON 컨텍스트에 따라 다르므로 다음 예제에서는 의도적으로 이스케이프를 표시하지 않습니다.

{ "requestUrlTemplate": "${credentials.loginUrl}", "requestType": "POST", "headers": { "Authorization": "Basic $encoding.base64(\"${credentials.clientId}:${credentials.clientSecret}\")", "Content-Type": "application/x-www-form-urlencoded" }, "requestTemplate": "grant_type=client_credentials" }참고: 사용자 정의 인증 작업이 지원되지 않는 경우 전송 인코딩 로 설정 덩어리진 , 추가하다 전송 인코딩: 버퍼링됨 헤더 아래. 자세한 내용은 다음을 참조하세요. 예상치 못한 이유로 사용자 지정 작업이 실패함 . - 사용하다 esc.json문자열 JSON 본문 내에서 문자열을 이스케이프합니다.

- 클릭 시험 탭.

- 딸깍 하는 소리 액션 실행.

통합은 사용자 지정 인증 작업을 실행하고 웹 서비스가 반환하는 결과를 출력합니다(값이 수정됨). 다음 예에서 웹 서비스는 다음을 반환합니다. access_token ~을위한 클라이언트 ID, 토큰 유형 ~을위한 클라이언트비밀, 그리고 만료.

{ "access_token": "<redacted string(86)>", "token_type": "<redacted string(6)>", "expires_in": "<redacted number>" }

- 사용자 지정 인증 작업을 엽니다.

- 생성한 모든 사용자 지정 작업의 요청에서 웹 서비스가 반환하는 인증 응답을 사용합니다.

다음 예는 Get Presence라는 사용자 지정 작업에 대한 요청입니다. 사용자 지정 작업 요청의 헤더에는 권한 부여가 포함됩니다. 인증 응답 정적 키워드입니다. 토큰 유형 그리고 access_token 웹 서비스에서 반환된 값입니다. 자세한 내용은 사용자 지정 작업 만들기, 사용자 지정 작업에 구성 추가, 그리고 구성 요청.

{ "requestUrlTemplate": "https://api.mypurecloud.com/api/v2/users/${input.USER_ID}/presences/PURECLOUD", "requestType": "GET", "headers": { "Authorization": "${authResponse.token_type} ${authResponse.access_token}" }, "requestTemplate": "${input.rawRequest}" }참고: 사용자 지정 작업을 테스트할 때 통합은 모든 권한 부여 정보를 수정합니다. 자세한 내용은 사용자 지정 작업 테스트.

통합에 대한 자세한 내용은 다음을 참조하십시오. 웹 서비스 데이터 작업 통합 정보.