액세스 정책 만들기

다음 권한:

- 권한 부여 > 정책 > 모든 권한

- 권한 부여 > 정책 > 추가하다

- 권한 부여 > 정책 > 삭제

- 권한 부여 > 정책 > 보다

다음 조직 설정:

- 다음을 활성화했는지 확인하세요. 속성 기반 액세스 제어 활성화 조직에서 사용자에게 액세스 정책을 적용하기 위한 설정입니다.

다음을 사용하여 처음부터 새 액세스 정책을 만들 수 있습니다. 정책 생성 옵션을 사용하거나 Genesys Cloud에서 미리 설계된 정책 템플릿을 사용하여 편집한 후 정책으로 저장하세요.

미리 작성된 템플릿에서 액세스 정책 만들기

기존 정책 템플릿에서 액세스 정책을 만들려면 다음을 수행하세요.

- 딸깍 하는 소리 관리자.

- 사람 및 권한에서 다음을 클릭하세요. 입장 정책 .

- 딸깍 하는 소리 메뉴 > 사용자 관리 > 액세스 정책 .

- 딸깍 하는 소리 템플릿 .

- 기존 템플릿을 선택하세요. 현재 Genesys Cloud에서는 시작하는 데 도움이 되는 다음과 같은 액세스 정책 템플릿을 제공합니다.

- 귀하의 요구 사항에 따라 정책 템플릿을 클릭하세요. 템플릿 세부정보가 나타납니다.

- 정책 이름과 설명을 편집합니다.

- 정책에 대해 다른 대상을 지정하는 경우 도메인, 엔터티 및 작업 필드를 수정합니다.

- (선택 사항) 정책을 즉시 활성화하려면 다음을 토글합니다. 정책 활성화 옵션. 나중에 정책을 편집하여 정책을 활성화할 수도 있습니다. 자세한 내용은 다음을 참조하세요. 액세스 정책 활성화 .

- 조직의 요구 사항에 맞게 필요한 경우 정책 JSON의 제목, 효과 및 조건 섹션을 수정합니다.참고:

- Policy JSON에서 사용되는 필드에 대한 자세한 내용은 다음을 참조하세요. ABAC에서 사용되는 정의 부분.

- Policy JSON에서 사용되는 사전 설정 속성 목록에 대한 자세한 내용은 다음을 참조하세요. 제한된 필드 값 목록 .

- 액세스 정책 속성에 대한 자세한 내용은 다음을 참조하세요. 속성 기반 액세스 제어 .

- JSON 구문을 검증하려면 다음을 클릭하세요. 구문 검증 구문 검증 탭에서. 구문 오류를 해결하고 정책을 저장합니다. 구문을 명시적으로 검증하지 않으면 Genesys Cloud는 정책을 저장할 때 자동으로 구문을 검증합니다. 구문 검증 단계에서는 다음 사항을 검증합니다.

- 필수 필드를 사용할 수 있는지 여부.

- 나열된 속성은 지정된 대상에 유효합니다.

- 모든 속성 비교는 해당 데이터 유형에 대해 유효합니다.

- 사전 설정된 속성 이름은 시스템에 정의된 속성 이름과 충돌하지 않습니다.

- 딸깍 하는 소리 정책으로 저장 .

- 정책이 예상대로 작동하는지 확인하려면 다음을 클릭하세요. 테스트 정책 탭을 클릭하고 샘플 데이터를 제공하고 클릭하세요. 테스트 정책 .

- 정책 페이지로 돌아가려면 클릭하세요. 취소 .

미리 작성된 템플릿 샘플

현재 Genesys Cloud에는 다음과 같은 액세스 정책 템플릿이 포함되어 있습니다.

정책 JSON에서 템플릿 매개변수를 수정할 수 있습니다. 도메인, 엔터티 및 작업 필드는 대상 또는 API 호출 그룹을 지정합니다.

이 템플릿에는 다음 두 가지 조건이 있습니다.

조건 1

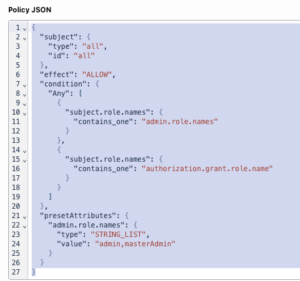

"subject.role.names": {

"contains_one": "admin.role.names"

}

이 조건은 주체에 관리자 역할이 있는지 확인합니다. 주체에 관리자 역할이 있는 경우 결과는 허용입니다.

조건 2

"subject.role.names": {

"contains_one": "authorization.grant.role.name"

}

주체에게 관리자 역할이 없는 경우, 주체가 부여하려는 역할을 이미 가지고 있는 경우에만 작업이 허용됩니다.authorization.grant.role.name 는 주체가 자신이나 다른 사용자에게 부여하려는 역할의 이름을 포함하는 속성입니다. 예를 들어, 주체가 감독자 역할은 가지고 있지만 관리자 역할은 가지고 있지 않은 경우, 관리자 역할을 부여하려고 시도하면 결과는 거부입니다. 이 시나리오에서는 관리자 역할이 주체 역할 이름 목록에 포함되어 있지 않습니다.

이 템플릿에서는 사전 설정된 속성이 있습니다.admin.role.names admin 및 masterAdmin 역할이 포함된 목록이 될 수 있습니다. 조직에 다른 사용자 정의 관리자 역할이 있는 경우 쉼표로 구분하여 이 목록에 추가할 수 있습니다.

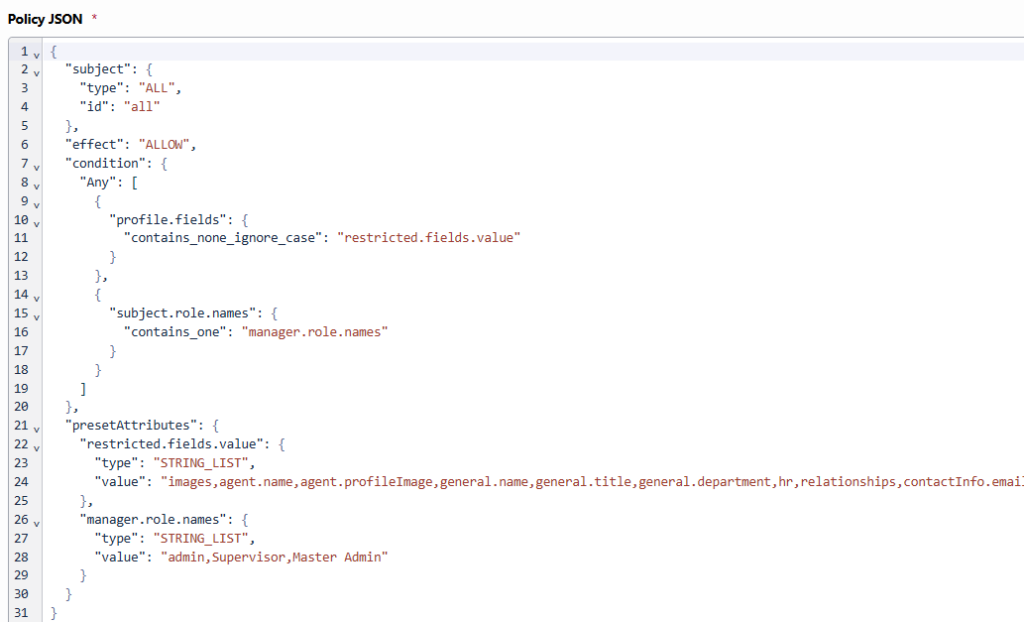

이 템플릿에는 모든 규칙이 포함되어 있습니다. 즉, 지정된 조건 중 하나라도 충족되면 정책이 허용 결과를 반환합니다. 템플릿에는 기본적으로 다음 두 가지 조건이 있습니다.

조건 1

"profile.fields": {

"contains_none_ignore_case": "restricted.fields.value"

이 조건은 수정되는 사용자 프로필 필드가 포함되지 않았는지 확인합니다.restricted.fields.value 사전 설정된 속성 목록을 사용하고 비교 시 대소문자를 구분하지 않습니다. 수정되는 필드가 목록에 없으면 이 조건의 결과는 True입니다. 사용자 환경의 요구 사항에 따라 사전 설정 속성 목록을 개별 필드나 섹션 이름 또는 두 가지를 조합한 형태로 편집할 수 있습니다. 지원되는 사전 설정 속성에 대한 자세한 내용은 다음을 참조하세요. 제한된 필드 값 목록 .

조건 2

"subject.role.names": {

"contains_one": "manager.role.names"

이 조건은 주체가 사전 설정된 속성 목록에 포함된 역할을 가지고 있는지 확인합니다.manager.role.names . 주체가 이러한 역할 중 하나라도 가지고 있다면 해당 동작은 허용됩니다.

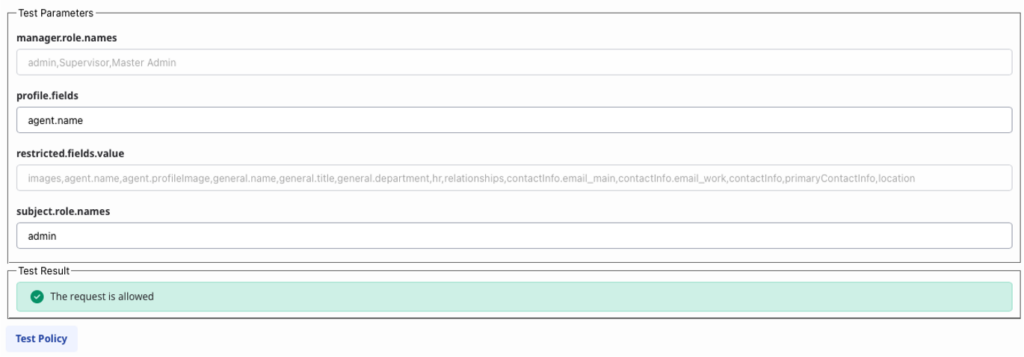

템플릿을 정책으로 저장한 후 정책을 테스트하여 예상대로 작동하는지 확인할 수 있습니다. 다음 예시 이미지에서 주체는 관리자 역할을 가지고 있으므로 프로필 필드(agent.name )이 제한된 필드 목록에 포함됩니다.

정책 생성 기능을 사용하여 액세스 정책을 생성합니다.

처음부터 액세스 정책을 만들려면 다음을 수행하세요.

- 딸깍 하는 소리 관리자.

- 사람 및 권한에서 다음을 클릭하세요. 입장 정책 .

- 딸깍 하는 소리 메뉴 > 사용자 관리 > 액세스 정책 .

- 딸깍 하는 소리 정책 생성 .

- 정책 이름과 설명을 입력하세요.

- 정책 요구 사항에 따라 도메인, 엔터티 및 작업 필드를 지정합니다. 참조할 수 있습니다 미리 작성된 템플릿 자체 정책을 만드는 데 사용됩니다.

- (선택 사항) 정책을 즉시 활성화하려면 다음을 토글합니다. 정책 활성화 옵션. 나중에 정책을 편집하여 정책을 활성화할 수 있습니다. 자세한 내용은 다음을 참조하세요. 액세스 정책 활성화 .

- 조직의 요구 사항에 따라 정책 JSON에서 제목, 효과 및 조건 섹션을 정의합니다. 참고:

- Policy JSON에서 사용되는 필드에 대한 자세한 내용은 다음을 참조하세요. ABAC에서 사용되는 정의 부분.

- Policy JSON에서 사용되는 사전 설정 속성 목록에 대한 자세한 내용은 다음을 참조하세요. 제한된 필드 값 목록 .

- 액세스 정책 속성에 대한 자세한 내용은 다음을 참조하세요. 속성 기반 액세스 제어 .

- JSON 구문을 검증하려면 다음을 클릭하세요. 구문 검증 구문 검증 탭에서. 구문 오류를 해결하고 정책을 저장합니다. 구문을 명시적으로 검증하지 않으면 Genesys Cloud는 정책을 저장할 때 자동으로 구문을 검증합니다. 구문 검증 단계에서는 다음 사항을 검증합니다.

- 필수 필드를 사용할 수 있는지 여부.

- 나열된 속성은 지정된 대상에 유효합니다.

- 모든 속성 비교는 해당 데이터 유형에 대해 유효합니다.

- 사전 설정된 속성 이름은 시스템에 정의된 속성 이름과 충돌하지 않습니다.

- 딸깍 하는 소리 구하다.

- 정책이 예상대로 작동하는지 확인하려면 다음을 클릭하세요. 테스트 정책 탭을 클릭하고 샘플 데이터를 제공하고 클릭하세요. 테스트 정책 .

- 정책 페이지로 돌아가려면 클릭하세요. 취소 .