암호화 키 기록 개요

Genesys Cloud는 조직마다 고유한 암호화 키를 사용합니다. 이러한 암호화 키는 다음 정보에 대한 무단 액세스로부터 녹음을 보호합니다.

- 통화 녹음

- 디지털 녹음(이메일, 채팅, 메시지)

- 전사가 활성화된 경우 해당 녹음의 전사

Genesys Cloud는 다음과 같은 암호화 키 관리 방법을 지원합니다.

- Genesys Cloud 관리 키: Genesys Cloud는 녹음 암호화 프로세스에서 사용하는 퍼블릭/프라이빗 KEK 키 쌍을 생성하고 저장합니다. 이 방법을 사용하면 Genesys Cloud에 있는 KEK를 관리할 수 있습니다. 그러나 Genesys Cloud가 키를 소유합니다. KEK 사본을 유지할 필요가 없습니다. 재생, 다운로드 또는 대량 내보내기를 위해 해독된 형식으로 녹음에 액세스할 수 있습니다.

- 로컬 키 관리자(LKM): 조직에서 공개/비공개 KEK 키 쌍을 생성하고 저장하는 서비스를 구현합니다.

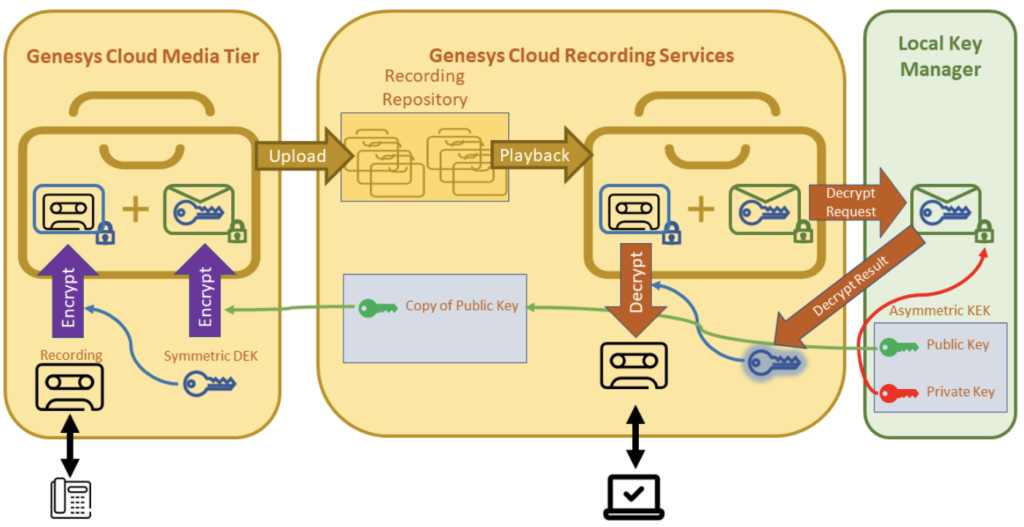

이미지를 클릭하면 확대됩니다.

LKM으로 작업할 때 Genesys Cloud는 암호화 기록에 동일한 봉투 암호화 기술을 사용하고 공개 키를 KEK로 사용합니다. 녹음을 해독하기 위해 암호화된 DEK가 해독을 위해 먼저 LKM으로 전송됩니다. 그런 다음 복호화된 DEK는 Genesys Cloud로 돌아가서 녹음을 복호화하는 데 사용됩니다. 개인 KEK 키는 Genesys Cloud에 절대 입력되지 않습니다.

- AWS KMS 대칭: 조직은 AWS Key Management Service(KMS)에서 받은 대칭 키를 사용하여 비공개 Genesys Cloud 관리형 KEK 키 쌍을 암호화합니다. LKM과 유사하게 이 옵션을 사용하면 Genesys Cloud의 녹음에 대한 액세스 제어를 주장할 수 있습니다. Genesys Cloud는 AWS KMS의 대칭 키에 대한 액세스 권한을 부여하는 경우에만 녹음을 해독할 수 있습니다.

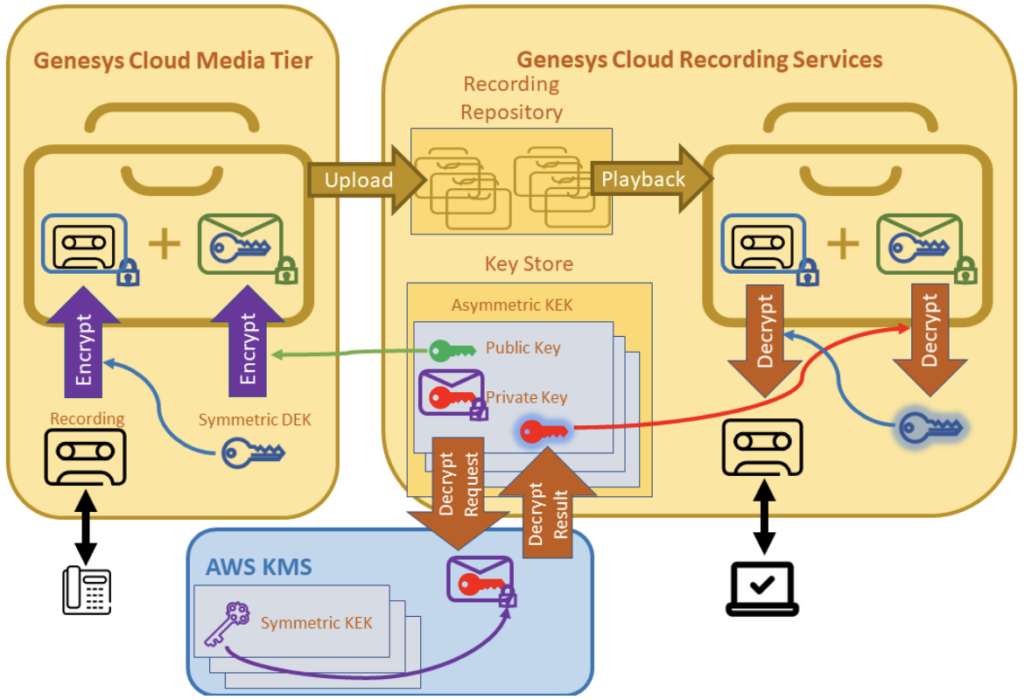

이미지를 클릭하면 확대됩니다.

AWS KMS로 작업할 때 Genesys Cloud는 암호화 기록에 동일한 봉투 암호화 기술을 사용합니다. 복호화를 기록하기 위해 AWS KMS는 먼저 비공개 KEK 키 쌍을 복호화합니다. 복호화 후 Genesys Cloud는 이를 사용하여 DEK를 복호화하고 DEK는 녹음을 복호화하는 데 사용됩니다. 대칭 AWS KMS 키는 Genesys Cloud에 입력되지 않습니다.

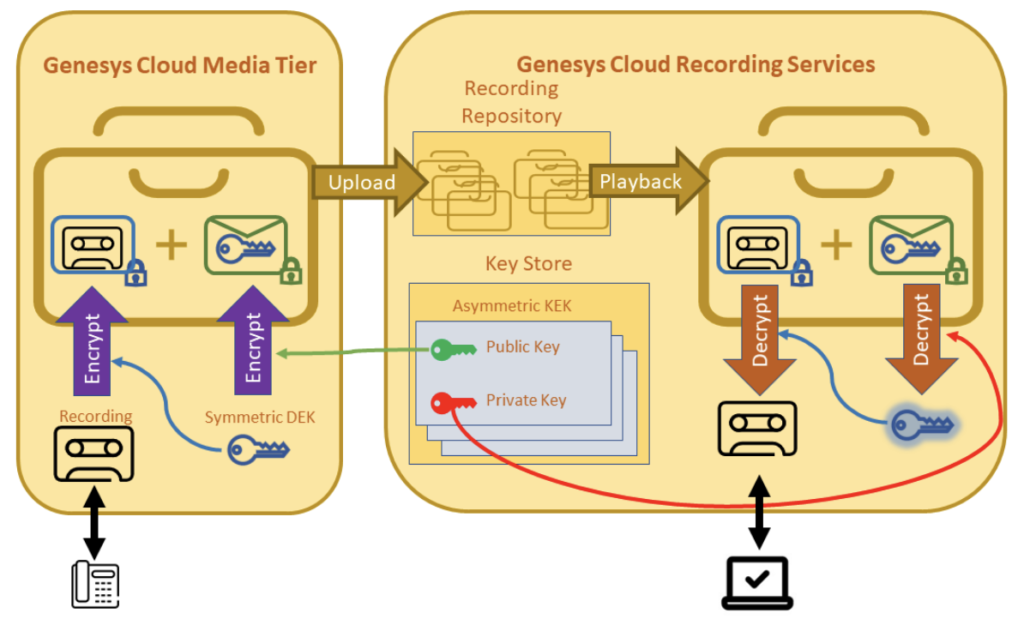

- KEK의 경우 Genesys Cloud는 RSA 3072비트 퍼블릭/프라이빗 키 쌍을 생성합니다. 공개 키는 암호화 목적으로 내부적으로 게시됩니다. 개인 키는 암호 해독에 사용되며 Genesys Cloud 내에서 암호화 서비스를 벗어나지 않습니다. KEK 키 쌍의 공개 키와 개인 키는 수학적으로 연결되어 있습니다.

- DEK의 경우 Genesys Cloud는 기록마다 다른 AES 256비트 대칭 키를 생성합니다.

- DEK는 KEK 키 쌍과 연결된 공개 키로 암호화되며 해당 개인 키로만 해독할 수 있습니다.

Genesys Cloud Media Tier는 시스템이 녹음을 생성하고 안전하게 저장할 때 위의 암호화 프로세스를 준수합니다. 이 프로세스에는 암호화된 파일이 레코딩 리포지토리에 업로드되기 전에 Media Tier의 중간 스토리지가 포함됩니다. 미디어 등급의 중간 저장소는 Genesys Cloud Voice 또는 BYOC Cloud가 있는 Genesys Cloud 내에 있거나 BYOC Premises가 있는 온프레미스에 있습니다. 길고 강력한 암호화 키의 사용은 무차별 대입 공격에 대한 효과적인 방어를 제공합니다.

예를 들어 사용자의 녹음 재생 요청에 응답할 때와 같이 녹음을 해독해야 하는 경우 녹음 리포지토리에서 파일을 검색한 후 다음 암호 해독 프로세스가 발생합니다.

- 암호화된 DEK는 KEK 키 쌍과 연결된 해당 개인 키를 사용하여 해독됩니다.

- DEK를 사용하면 암호화된 녹음이 해독됩니다.

녹음을 일괄 내보낼 때도 동일한 암호 해독 프로세스가 발생합니다. 내보낸 녹음 파일은 더 이상 이전에 언급한 암호화 키로 암호화되지 않습니다. 하지만 정책에 따라 Amazon S3 관리형 암호화 키(SSE-S3) 또는 고객 관리형 키(CMK)를 사용하여 서버 측 암호화(SSE)를 사용하여 내보낸 S3 버킷에서 보호됩니다. AWS Key Management Service(SSE-KMS) 저장소. 또한 PGP 호환 암호화를 지정하여 파일을 내보낼 때 암호화할 수 있습니다.

이미지를 클릭하면 확대됩니다.

기록된 상호 작용의 안전을 보장하기 위해 정기적으로 암호화 키를 변경하십시오. 이 절차는 지정된 키가 액세스할 수 있는 녹음 수를 제한합니다.

- Genesys Cloud 관리형 키를 사용하면 암호화 키 UI에서 KEK를 변경할 수 있습니다. 자세한 내용은 키 변경 일정 수정 및 을 참조하세요. 지금 암호화 키를 변경하세요.

- 로컬 키 관리자를 사용하면 키 서비스에 있는 키를 변경해야 합니다.

- AWS KMS 대칭을 사용하면 AWS KMS에서 대칭 키를 변경한 다음 암호화 키 UI에서 KEK를 변경할 수 있습니다. 기록에 AWS KMS 대칭 키 사용의 AWS KMS에서 키 교체 섹션을 참조하세요.

암호화 키 관리 페이지에 액세스하려면 다음을 클릭하세요. 관리자 > 품질 > 암호화 키 . 메뉴 > 대화 인텔리전스 > 녹음 및 정책 > 암호화 키 .