TLS 트렁크 전송 프로토콜 사양

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

자세한 내용은 다음을 참조하세요. 천칭: BYOC 클라우드 SIP TLS 암호 .

BYOC 클라우드 또는 BYOC 구내의 트렁크 전송 프로토콜로 TLS를 선택하면 TCP를 통한 TLS를 사용하여 보안 트렁크를 생성할 수 있습니다. BYOC용 보안 트렁크를 사용하면 원격 VoIP 엔드포인트가 SIP TLS(SIPS) 및 보안 RTP(SRTP)를 사용하여 Genesys Cloud와 안전하게 통신할 수 있습니다. 보안 VoIP 통화는 통화의 제어(신호)와 미디어(오디오)를 모두 보호합니다.

자세한 내용은 트렁크 전송 프로토콜 선택.

요구 사항

BYOC 클라우드에 보안 트렁크를 설정하려면 통신사나 전화 서비스 제공자도 TLS over TCP 및 SRTP를 사용하여 SIP를 통한 보안 VoIP 연결을 지원해야 합니다. BYOC Cloud는 보안 트렁크에 대해 IPSEC를 지원하지 않습니다. 보안 BYOC 클라우드 트렁크를 설정하는 것은 몇 가지 대체 설정만 있을 뿐 보안되지 않은 트렁크와 비슷합니다. 보안 트렁크는 그렇습니다. 하지만 연결이 성공하려면 다른 요구 사항이 있습니다.

연결

통화가 시작된 장치가 VoIP 연결을 시작합니다. 그러나 두 VoIP 끝점은 모두 서버와 클라이언트 역할을 합니다. 발신(인바운드) 및 종료(아웃바운드) 호출 모두에 대해 두 끝점 모두에 대해 보안 TLS 연결을 구성합니다. 두 VoIP 엔드포인트 모두 공개 인증 기관에서 서명한 X.509 인증서가 있어야 하며, 각 클라이언트 엔드포인트는 서버 인증서에 서명한 동일한 인증 기관을 신뢰해야 합니다. 두 연결 모두 단방향 또는 서버 측 TLS를 사용하지만 MTLS(상호 TLS)는 지원되지 않습니다.

BYOC Cloud용 보안 트렁크는 비보안 상대방과 동일한 VoIP 엔드포인트에 연결합니다. 이러한 연결 주소에 대한 자세한 내용은 다음을 참조하십시오. BYOC 클라우드 공개 SIP IP 주소.

포트 및 프로토콜 버전

BYOC Cloud는 TLS 버전 1.2 프로토콜을 사용하는 엔드포인트만 지원합니다. TLS 전용 리스너는 호스트 포트 5061에서 사용할 수 있습니다.

지원되는 TLS 암호는 다음과 같습니다.

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA*

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256*

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384*

다음 TLS 암호는 지원 중단일까지만 지원됩니다.

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384*

* 타원 곡선 Diffie-Hellman 임시(ECDHE) 키 교환의 경우 secp384r1(384비트 소수 필드에 대한 NIST/SECG 곡선) 타원 곡선만 지원됩니다.

인증서 신뢰

클라이언트가 서버에 대한 보안 연결을 만들 때 인증서의 유효성을 확인합니다. 인증서는 포함된 키의 합법성을 인증합니다. 유효한 인증서는 다음을 준수합니다.

인증 기관

신뢰할 수 있는 인증 기관에서 인증서를 발급해야 유효합니다.

고객 엔드포인트는 BYOC Cloud 엔드포인트를 신뢰해야 합니다. Genesys Cloud는 공인 인증 기관인 DigiCert에서 발급한 X.509 인증서를 사용하여 BYOC Cloud 엔드포인트에 서명합니다. 보다 구체적으로 말하면, BYOC Cloud 엔드포인트에 서명하는 루트 인증 기관은 지역별로 분리되어 있으며 DigiCert High Assurance EV Root CA 또는 DigiCert Global Root G2/DigiCert Global Root G3에서 승인한 인증서를 사용합니다. DigiCert에서 해당 지역에 적합한 루트 공개 키 인증서를 다운로드할 수 있습니다.

루트 인증서

Genesys Cloud는 개인 키가 변경되면 BYOC Cloud 엔드포인트 인증서를 재생성하거나 교체합니다. 서버 인증서 자체는 예고 없이 변경될 수 있으므로 신뢰하지 않는 것이 중요합니다. 문제를 방지하기 위해 루트 인증서를 신뢰하도록 고객 끝점을 구성합니다. 루트 인증서가 변경되는 경우 Genesys Cloud에 사용 중단 알림이 표시됩니다. 릴리스 노트 .

인증서 파일 형식

루트 CA 인증서는 두 가지 파일 형식으로 제공됩니다. DER과 PEM. 두 파일 형식은 모두 동일한 데이터를 포함하고 있지만, 인코딩 방식이 다릅니다. 귀하의 시스템에 가장 적합한 파일 형식만 다운로드하세요.

- DER 인증서는 바이너리 형식인 DER(Distinguished Encoding Rules) 방법을 사용하여 인코딩됩니다. DER 인증서는 Java 기반 시스템에서 사용하기 위한 것입니다.

- PEM 인증서는 base64로 인코딩된 형식인 PEM(Privacy-Enhanced Mail) 방법을 사용하여 인코딩됩니다. PEM 인증서는 Unix 기반 시스템에서 사용하기 위한 것입니다.

지역별 인증기관

DigiCert High Assurance EV 루트 CA의 인증서를 사용하는 지역은 다음과 같습니다.

- 아시아 태평양(도쿄) / apne1

- 아시아 태평양(서울) / apne2

- 아시아 태평양(시드니) / apse2

- 아시아 태평양(뭄바이) / aps1

- 캐나다(중부) / cac1

- 유럽(프랑크푸르트) / euc1

- 유럽(아일랜드) / euw1

- 유럽(런던) / euw2

- 남미(상파울루) / sae1

- 미국 동부(버지니아 북부) / use1

- 미국 동부(오하이오) / use2

- 미국 서부(오레곤) / usw2

DigiCert High Assurance EV 루트 CA 인증서를 시스템에 가장 적합한 파일 형식으로 다운로드하세요.

다운로드 시스템에 가장 적합한 파일 형식의 DigiCert Global Root G2 인증서입니다.

다운로드 시스템에 가장 적합한 파일 형식의 DigiCert Global Root G3 인증서입니다.

인증서를 사용하는 지역 DigiCert 글로벌 루트 G2 및 DigiCert 글로벌 루트 G3는 다음과 같습니다:

- 아시아 태평양(오사카) / apne3

- 유럽(취리히) / euc2

- 중동(UAE) / mec1

다운로드 시스템에 가장 적합한 파일 형식의 DigiCert Global Root G2 인증서입니다.

다운로드 시스템에 가장 적합한 파일 형식의 DigiCert Global Root G3 인증서입니다.

BYOC Cloud 엔드포인트는 고객 엔드포인트도 신뢰해야 합니다. BYOC Cloud 엔드포인트가 고객 엔드포인트를 신뢰하려면 다음 공개 인증 기관 중 하나가 고객 엔드포인트에 서명해야 합니다.

- 액탈리스

- 아마존 트러스트 서비스

- 인증서

- 도이체 텔레콤 / T-TelSec

- DigiCert / QuoVadis / Symantec / Thawte / Verisign

- 엔트러스트 / SSL.com

- 글로벌사인

- 고 대디 / 스타필드

- 하리카

- IdenTrust

- 인터넷보안연구그룹

- 네트워크 솔루션

- Sectigo / AddTrust / Comodo / UserTrust

- 스위스사인

- Telia / Telia소네라

- Trustwave / 보안 신뢰 / Viking Cloud

BYOC Cloud SIP 서버에서 보안 SIP TLS 연결을 수신하는 모든 원격 엔드포인트는 인증서로 구성되어야 합니다. 이 인증서는 Genesys Cloud BYOC Cloud SIP 서버가 신뢰하는 루트 인증 기관 중 하나에서 발급한 중간 인증 기관에 의해 자체적으로 서명되거나 보다 일반적으로 서명됩니다. 인증서가 서명되지 않은 경우 연결이 실패합니다. 원격 끝점은 TLS 핸드셰이크에 최종 엔터티 인증서와 모든 중간 인증 기관을 제시해야 합니다.

| 인증 기관 | 루트 인증서 일반 이름 | 주체 이름 해시 |

|---|---|---|

| 액탈리스 |

Actalis 인증 루트 CA |

930ac5d2 |

|

아마존 트러스트 서비스 |

아마존 루트 CA 1 |

ce5e74ef |

|

아마존 트러스트 서비스 |

아마존 루트 CA 2 |

6d41d539 |

|

아마존 트러스트 서비스 |

아마존 루트 CA 3 |

8cb5ee0f |

|

아마존 트러스트 서비스 |

아마존 루트 CA 4 |

de6d66f3 |

|

인증서 |

Certum 캘리포니아 |

442adcac |

|

인증서 |

Certum 신뢰할 수 있는 네트워크 CA |

48bec511 |

|

인증서 |

Certum 신뢰할 수 있는 네트워크 CA 2 |

40193066 |

|

도이체 텔레콤 / T-TelSec |

텔레콤 보안 TLS RSA 루트 2023 |

7fa05551 |

|

도이체 텔레콤 / T-TelSec |

텔레콤 보안 TLS ECC 루트 2020 |

ddcda989 |

|

도이체 텔레콤 / T-TelSec |

T-TeleSec 글로벌루트 클래스 2 |

1e09d511 |

|

도이체 텔레콤 / T-TelSec |

T-TeleSec 글로벌루트 클래스 3 |

5443e9e3 |

|

DigiCert |

DigiCert 글로벌 루트 CA |

3513523f |

|

DigiCert |

DigiCert 높은 보증 EV 루트 CA |

244b5494 |

|

DigiCert |

DigiCert 글로벌 루트 G2 |

607986c7 |

|

DigiCert |

DigiCert 글로벌 루트 G3 |

dd8e9d41 |

|

DigiCert |

DigiCert ECC P384 루트 G5 |

c1223238 |

|

DigiCert |

DigiCert RSA4096 루트 G5 |

9ccd262b |

|

DigiCert |

DigiCert TLS ECC P384 루트 G5 |

9846683b |

|

DigiCert |

DigiCert TLS RSA4096 루트 G5 |

d52c538d |

|

DigiCert / QuoVadis |

QuoVadis 루트 CA 2 |

d7e8dc79 |

|

DigiCert / QuoVadis |

QuoVadis 루트 CA 3 |

76faf6c0 |

|

DigiCert / QuoVadis |

QuoVadis 루트 CA 1 G3 |

749e9e03 |

|

DigiCert / QuoVadis |

QuoVadis 루트 CA 2 G3 |

064e0aa9 |

|

DigiCert / QuoVadis |

QuoVadis 루트 CA 3 G3 |

e18bfb83 |

|

DigiCert / 해동 |

thawte 기본 루트 CA |

2e4eed3c |

|

DigiCert / 해동 |

thawte 기본 루트 CA - G2 |

c089bbbbd |

|

DigiCert / 해동 |

thawte 기본 루트 CA - G3 |

ba89ed3b |

|

DigiCert / 해동 |

thawte 기본 루트 CA - G4 |

854dca2b |

|

DigiCert / Verisign |

VeriSign 클래스 3 공공 기본 인증 기관 - G5 |

b204d74a |

|

맡기다 |

루트 인증 기관 위탁 |

6b99d060 |

|

맡기다 |

Entrust.net 인증기관(2048) |

aee5f10d |

|

맡기다 |

루트 인증 기관 위임 - EC1 |

106f3e4d |

|

맡기다 |

루트 인증 기관 위탁 - G2 |

02265526 |

|

맡기다 |

루트 인증 기관 위탁 - G3 |

425d82a9 |

|

맡기다 |

루트 인증 기관 위탁 - G4 |

5e98733a |

|

엔트러스트 / SSL.com |

SSL.com TLS RSA Root CA 2022 |

a89d74c2 |

|

엔트러스트 / SSL.com |

SSL.com TLS ECC Root CA 2022 |

865fbdf9 |

|

엔트러스트 / SSL.com |

SSL.com 루트 인증 기관 ECC |

0bf05006 |

|

엔트러스트 / SSL.com |

SSL.com 루트 인증 기관 ECC R2 |

4bfdd847 |

|

엔트러스트 / SSL.com |

SSL.com EV 루트 인증 기관 ECC |

f0c70a8d |

|

엔트러스트 / SSL.com |

SSL.com EV 루트 인증 기관 ECC |

f0c70a8d |

|

엔트러스트 / SSL.com |

SSL.com EV 루트 인증 기관 ECC R2 |

e87bbfa7 |

|

엔트러스트 / SSL.com |

SSL.com EV 루트 인증 기관 RSA R2 |

06dc52d5 |

|

엔트러스트 / SSL.com |

SSL.com EV 루트 인증 기관 RSA R3 |

dbb4fd36 |

|

엔트러스트 / SSL.com |

SSL.com 루트 인증 기관 RSA |

6fa5da56 |

|

엔트러스트 / SSL.com |

SSL.com 루트 인증 기관 RSA R2 |

92ff47ce |

|

엔트러스트 / SSL.com |

SSL.com TLS ECC Root CA 2022 |

865fbdf9 |

|

엔트러스트 / SSL.com |

SSL.com TLS RSA Root CA 2022 |

a89d74c2 |

|

글로벌사인 |

GlobalSign 루트 E46 |

feffd413 |

|

글로벌사인 |

GlobalSign 루트 R46 |

002c0b4f |

|

글로벌사인 |

GlobalSign 루트 CA - R3 |

062cdee6 |

|

글로벌사인 |

GlobalSign ECC 루트 CA - R4 |

b0e59380 |

|

글로벌사인 |

GlobalSign ECC 루트 CA - R5 |

1d3472b9 |

|

글로벌사인 |

GlobalSign 루트 CA - R6 |

dc4d6a89 |

|

고 대디 / 스타필드 |

Go Daddy 클래스 2 인증 기관 |

f081611a |

|

고 대디 / 스타필드 |

Go Daddy 루트 인증 기관 - G2 |

cbf06781 |

|

고 대디 / 스타필드 |

Go Daddy 루트 인증 기관 - G3 |

4b82aaf1 |

|

고 대디 / 스타필드 |

Go Daddy 루트 인증 기관 - G4 |

fd8d27e1 |

|

고 대디 / 스타필드 |

스타필드 2종 인증기관 |

f387163d |

|

고 대디 / 스타필드 |

스타필드 루트 인증기관 - G2 |

4bfab552 |

|

고 대디 / 스타필드 |

스타필드 루트 인증 기관 - G3 |

3661ca00 |

|

고 대디 / 스타필드 |

스타필드 루트 인증 기관 - G4 |

978d3d03 |

|

고 대디 / 스타필드 |

Starfield 서비스 루트 인증 기관 - G2 |

09789157 |

|

Go Daddy / 스타필드 / Amazon Trust Services |

Starfield 서비스 루트 인증 기관 |

006016b6 |

|

하리카 |

하리카 TLS RSA 루트 CA 2021 |

9f727ac7 |

|

하리카 |

하리카 TLS ECC 루트 CA 2021 |

ecccd8db |

|

IdenTrust |

IdenTrust Commercial Root CA 1 |

ef954a4e |

|

IdenTrust |

IdenTrust 상업용 루트 TLS ECC CA 2 |

e522e647 |

| ISRG(인터넷 보안 연구 그룹) |

ISRG 루트 X1 |

4042bcee |

|

ISRG(인터넷 보안 연구 그룹) |

ISRG 루트 X2 |

0b9bc432 |

|

네트워크 솔루션 |

네트워크 솔루션 인증 기관(2029년 12월) |

4304c5e5 |

|

네트워크 솔루션 |

네트워크 솔루션 인증 기관(2030년 12월) |

4304c5e5 |

|

네트워크 솔루션 |

네트워크 솔루션 EV SSL CA |

4df989ce |

|

섹티고 |

AAA 인증서 서비스 |

ee64a828 |

|

섹티고 |

AddTrust 외부 CA 루트 |

157753a5 |

|

섹티고 |

COMODO ECC 인증기관 |

eed8c118 |

|

섹티고 |

COMODO RSA 인증 기관 |

d6325660 |

|

섹티고 |

Sectigo 퍼블릭 서버 인증 루트 R46 |

9046744a |

|

섹티고 |

USERTrust ECC 인증 기관 |

f30dd6ad |

|

섹티고 |

USERTrust RSA 인증 기관 |

fc5a8f99 |

|

섹티고 |

UTN-USERFirst-하드웨어 |

b13cc6df |

|

스위스사인 |

SwissSign 실버 CA - G2 |

57bcb2da |

|

스위스사인 |

SwissSign 골드 CA - G2 |

4f316efb |

|

스위스사인 |

SwissSign 플래티넘 CA - G2 |

a8dee976 |

|

텔리아 |

TeliaSonera 루트 CA v1 |

5cd81ad7 |

|

텔리아 |

Telia 루트 CA v2 |

8f103249 |

|

트러스트웨이브 |

보안 글로벌 CA |

b66938e9 |

|

트러스트웨이브 |

시큐어트러스트 CA |

f39fc864 |

|

트러스트웨이브 |

Trustwave 글로벌 인증 기관 |

f249de83 |

|

트러스트웨이브 |

Trustwave 글로벌 ECC P256 인증 기관 |

9b5697b0 |

|

트러스트웨이브 |

Trustwave 글로벌 ECC P384 인증 기관 |

d887a5bb |

중간 신뢰가 있는 TLS 핸드셰이크

TLS는 핸드셰이크를 사용하여 두 끝점 간의 보안 연결을 협상합니다. 핸드셰이크는 공용 인증서와 연결별 요구 사항을 모두 공유합니다. 클라이언트는 핸드셰이크를 시작하고 서버에서 보안 연결을 요청합니다. 서버는 자체 서명된 인증서와 인증서 체인의 모든 중간 인증서를 모두 제공해야 합니다.

BYOC Cloud 엔드포인트는 TLS 핸드셰이크 중 서버 역할을 할 때 자체 서버 인증서와 인증서 체인의 모든 중간 인증서를 제공합니다. 고객 엔드포인트는 위에 나열된 DigiCert 루트 인증 기관만 신뢰해야 합니다.

BYOC Cloud 끝점은 위에 나열된 공급자의 루트 인증 기관 인증서만 신뢰합니다. 고객 끝점은 TLS 핸드셰이크 중에 서버 역할을 할 때 자체 서버 인증서와 인증서 체인의 모든 중간 인증 기관 인증서를 모두 제공해야 합니다.

주체 이름 유효성 검사

유효한 인증서에는 클라이언트가 연결한 위치의 주체 이름(URI)이 포함되어야 합니다.

보안 연결의 클라이언트는 주체 이름 유효성 검사를 사용하여 원격 끝점이 자신을 예상 대상으로 식별하는지 확인합니다. 서버 인증서에 클라이언트가 연결된 이름이 일반 이름이나 주체 대체 이름으로 포함되어 있지 않으면 클라이언트는 해당 연결을 거부해야 합니다.

주체 이름 유효성 검사가 성공했는지 확인하기 위해 BYOC Cloud에 대한 연결은 다음 표를 잠재적 엔드포인트 목록으로 사용합니다.

미국 동부(N. 버지니아) / us-east-1

| 일반 이름 |

|---|

|

lb01.voice.use1.pure.cloud lb02.voice.use1.pure.cloud lb03.voice.use1.pure.cloud lb04.voice.use1.pure.cloud |

미국 동부 2(오하이오) / us-east-2

| 일반 이름 |

|---|

|

lb01.voice.use2.us-gov-pure.cloud lb02.voice.use2.us-gov-pure.cloud lb03.voice.use2.us-gov-pure.cloud lb04.voice.use2.us-gov-pure.cloud |

미국 서부(오레곤) / us-west-2

| 일반 이름 |

|---|

|

lb01.voice.usw2.pure.cloud lb02.voice.usw2.pure.cloud lb03.voice.usw2.pure.cloud lb04.voice.usw2.pure.cloud |

캐나다(캐나다 중부) / ca-central-1

| 일반 이름 |

|---|

|

lb01.voice.cac1.pure.cloud lb02.voice.cac1.pure.cloud lb03.voice.cac1.pure.cloud lb04.voice.cac1.pure.cloud |

남아메리카(상파울루) / sae1

| 일반 이름 |

|---|

|

lb01.voice.sae1.pure.cloud lb02.voice.sae1.pure.cloud lb03.voice.sae1.pure.cloud lb04.voice.sae1.pure.cloud |

유럽(아일랜드) / eu-west-1

| 일반 이름 |

|---|

|

lb01.voice.euw1.pure.cloud lb02.voice.euw1.pure.cloud lb03.voice.euw1.pure.cloud lb04.voice.euw1.pure.cloud |

유럽(런던) / eu-west-2

| 일반 이름 |

|---|

|

lb01.voice.euw2.pure.cloud lb02.voice.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04.voice.euw2.pure.cloud |

유럽(프랑크푸르트) / eu-central-1

| 일반 이름 |

|---|

|

lb01.voice.euc1.pure.cloud lb02.voice.euc1.pure.cloud lb03.voice.euc1.pure.cloud lb04.voice.euc1.pure.cloud |

유럽(취리히) / euc2

| 일반 이름 |

|---|

|

lb01.voice.euc2.pure.cloud lb02.voice.euc2.pure.cloud lb03.voice.euc2.pure.cloud lb04.voice.euc2.pure.cloud |

중동(UAE) / mec1

| 일반 이름 |

|---|

|

lb01.voice.mec1.pure.cloud lb02.voice.mec1.pure.cloud lb03.voice.mec1.pure.cloud lb04.voice.mec1.pure.cloud |

아시아 태평양(도쿄) / ap-northeast-1

| 일반 이름 |

|---|

|

lb01.voice.apne1.pure.cloud lb02.voice.apne1.pure.cloud lb03.voice.apne1.pure.cloud lb04.voice.apne1.pure.cloud |

아시아 태평양(서울) / ap-northeast-2

| 일반 이름 |

|---|

|

lb01.voice.euw2.pure.cloud lb02.voice.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04.voice.euw2.pure.cloud |

아시아 태평양(시드니) / ap-southeast-2

| 일반 이름 |

|---|

|

lb01.voice.apse2.pure.cloud lb02.voice.apse2.pure.cloud lb03.voice.apse2.pure.cloud lb04.voice.apse2.pure.cloud |

아시아 태평양(뭄바이) / ap-south-1

| 일반 이름 |

|---|

|

lb01.voice.euw2.pure.cloud lb02.voice.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04.voice.euw2.pure.cloud |

아시아 태평양(오사카) / apne3

| 일반 이름 |

|---|

|

lb01.voice.euw3.pure.cloud lb03.voice.euw2.pure.cloud lb03.voice.euw3.pure.cloud lb04.voice.euw3.pure.cloud |

공용 인증 기관은 트렁크의 SIP 서버 또는 프록시 값으로 사용되는 일반 이름 또는 주체 대체 이름을 사용하여 고객 끝점 X.509 인증서에 서명해야 합니다. BYOC 끝점은 호스트 이름으로 연결의 유효성을 검사합니다. IP 주소는 허용되지 않습니다. BYOC 클라우드 트렁크에 대한 자세한 내용은 다음을 참조하십시오. BYOC 클라우드 트렁크 생성.

날짜 유효성 검사

유효한 인증서는 날짜 유효 기간 내에 있어야 하며 만료 날짜를 지나지 않아야 합니다.

X.509 인증서에는 인증서가 허용되는 시기를 지정하는 날짜 범위인 유효 기간이 있습니다. 만료 날짜에 가까운 날짜 또는 만료 날짜에 Genesys Cloud는 연장된 검증 기간이 포함된 새 인증서로 엔드포인트의 인증서를 갱신합니다.

자격증 해지 목록

유효한 인증서는 적극적으로 발급된 인증서여야 하며 기관 해지 목록에 포함되어 있지 않아야 합니다.

공용 인증 기관이 X.509 인증서에 서명할 때 인증서 해지 목록의 주소가 포함됩니다. 공인 인증 기관은 인증서를 해지 목록에 추가하여 만료 기간 전에 인증서를 해지할 수 있습니다. 보안 클라이언트는 연결을 설정할 때 해지 목록을 확인하고 인증서가 유효한지 확인합니다. 공개 인증 기관은 일반적으로 키 쌍의 보안이 손상된 경우 엔드포인트 공개 인증서를 취소합니다.

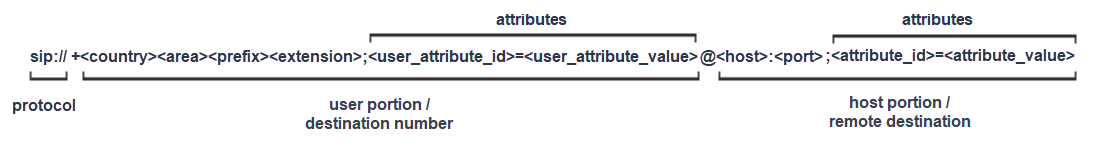

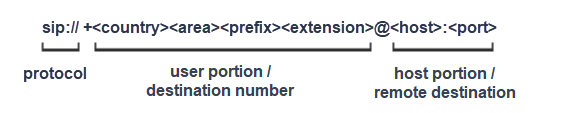

SIP URI

SIP URI는 VoIP 엔드포인트를 연결하는 메커니즘입니다. 각 VoIP 끝점에는 해당 원격 피어에 연결하기 위한 해당 SIP URI가 있습니다. URI에는 프로토콜, 대상 번호, 원격 호스트를 포함하는 DNS 호스트 이름 형태의 SIP 장치의 원격 주소가 들어 있습니다.

URI에는 호스트 이름 외에도 연결을 제어하는 속성이 포함될 수 있습니다. URI의 사용자 부분과 호스트 부분에 속성을 적용합니다. URI가 올바르게 작동하려면 URI의 적절한 부분에 속성을 적용해야 합니다.

기본 속성은 트렁크 선택 및 전송 프로토콜을 지정합니다. 보안 연결에서 전송 속성은 TLS 전송 프로토콜을 지정합니다.

| 속성 | 속성 위치 | 설명 | 값 |

|---|---|---|---|

| 전송 | 호스트 | 전송 프로토콜 | UDP | TCP | TLS |

| TGRP | 사용자 | 트렁크 그룹 레이블 | 사용자 정의 인바운드 SIP 종료 식별자 |

| 트렁크 컨텍스트 | 사용자 | 트렁크 그룹 네임스페이스 | 지역별 네임스페이스 |

자세한 내용은 인바운드 섹션을 참조하십시오. BYOC 클라우드 트렁크에 대한 SIP 라우팅 구성.

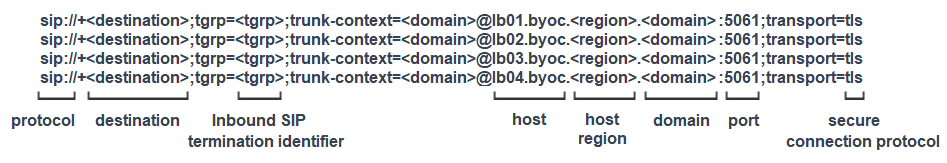

인바운드 SIP 라우팅

TLS를 사용하는 BYOC Cloud용 보안 SIP를 사용하는 경우 Genesys Cloud는 인바운드 SIP 라우팅에 TGRP를 사용하여 각 프록시에 대해 고유한 URI 세트를 사용할 것을 권장합니다. 그러나 인바운드 라우팅 방법을 선택할 때 고려해야 할 몇 가지 다른 옵션이 있습니다.

TGRP(트렁크 그룹 라우팅 프로토콜)

가장 좋은 방법은 SIP URI의 속성에 따라 트렁크 선택을 허용하므로 TGRP 구성을 사용하는 것입니다. TGRP 속성은 라우팅을 제어하므로 요청 URI의 호스트 이름은 X.509 인증서의 일반 이름 또는 주체 대체 이름으로 정의된 값으로 설정됩니다. 이 구성을 사용하면 주체 이름 검증이 성공할 수 있습니다.

DNIS(다이얼 번호 식별 서비스)

DNIS 라우팅은 Secure BYOC Cloud 트렁크에서 작동할 수 있습니다. 그러나 주체 이름 검증으로 인해 이 라우팅 옵션의 실행 가능성이 제한될 수 있습니다. 일반적으로 캐리어가 SIP URI의 제어를 제한하고 대신 IP 주소를 선호하는 경우 DNIS 라우팅을 사용합니다. 지원되는 호스트 이름이 아닌 IP 주소로 직접 호출이 전송되는 경우 X.509 인증서의 주체 이름 유효성 검사가 실패합니다.

FQDN(정규화된 도메인 이름)

FQDN은 Secure BYOC Cloud 트렁크와 함께 작동할 수 있습니다. 그러나 FQDN은 사용자 정의이므로 X.509 인증서의 주체 이름 유효성 검사는 통과하지 못할 것으로 예상됩니다. 와일드카드 인증서는 사용자 정의 이름을 지원할 수 있지만 일부 SIP 장치에서 지원되지 않기 때문에 사용되지 않습니다.

TLS용 SRV 레코드를 사용할 수 있으며 프록시 인증서에는 SRV 도메인 이름과 SRV 레코드 이름이 포함되어 있습니다. 그러나 공용 인증 기관은 서비스 및 전송 이름에 대한 SRV 레코드에 사용되는 일반 이름 및 주체 대체 이름에 밑줄 문자를 사용하는 것을 허용하지 않습니다. 원격 SIP 장치가 인증서 일반 이름의 유효성을 검사하는 경우 도메인 이름만 유효성을 검사합니다. 서비스 및 전송을 포함하는 전체 리소스 레코드 이름의 유효성을 검사하지 않습니다.

자세한 내용은 인바운드 섹션을 참조하십시오. BYOC 클라우드 트렁크에 대한 SIP 라우팅 구성.

예

SIP URI를 올바르게 구성하는 데 도움이 되도록 다음 예는 TGRP를 사용한 연결에 대한 것입니다. 이 예는 각 BYOC SIP 프록시 간에 호출을 분배하는 데 사용되는 현재 필요한 모든 호스트 항목을 보여줍니다. 또한 X.509 인증서의 주체 이름 유효성 검사를 통과하는 데 사용되는 각 프록시의 FQDN 호스트 이름도 표시합니다. 원격 엔드포인트가 보안 연결을 시작하도록 하기 위해 프로토콜이 제공됩니다.

BYOC 구내에 대한 트렁크 전송 프로토콜로 TLS를 선택하면 고객 엔드포인트와 Genesys Cloud Edge 간에 TCP를 통한 TLS를 사용하여 보안 트렁크를 설정합니다. 조직별 인증 기관은 각 Genesys Cloud Edge TLS 끝점에 서명하는 서버 인증서를 발급합니다. 귀하의 조직의 루트 인증 기관은 SIP 서비스를 관리하는 유효한 인증서입니다.

Genesys Cloud 내에서 조직의 공개 키 인증서를 얻을 수 있습니다. 자세한 내용은 인증 기관 구성.

외부 트렁크 구성에서 전송 및 미디어 보안 설정을 조정할 수 있습니다. 자세한 내용은 외부 트렁크 설정.